A Birminghami Egyetem kutatócsoportja megtalálta a módját, hogy hogyan törje fel tucatnyi autómárka kulcs nélküli zárrendszerét, egy durván 40 dolláros, kereskedelemben kapható eszköz felhasználásával. Több mint százmillió autó törhető fel a két módszer valamelyikével.

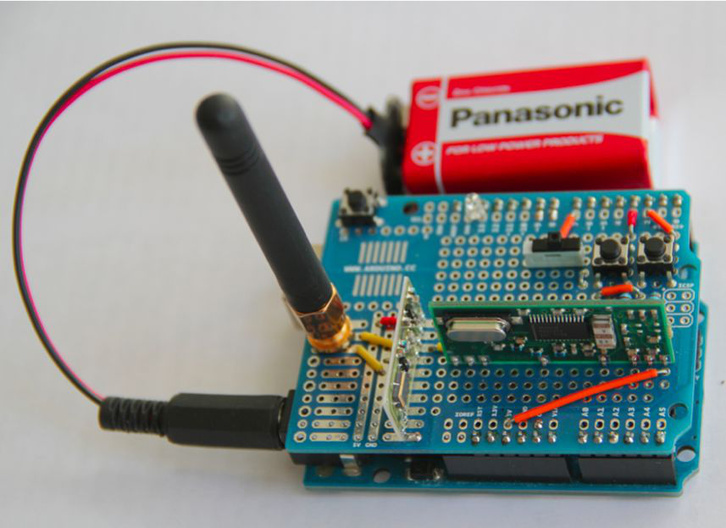

A két eljárás közül az egyszerűbbel a Volkswagen csoport 1995 óta gyártott autóit lehet feltörni, a legújabbak kivételével. Ehhez ugyan szét kell szedni néhány Volkswagen gyártmány zárvezérlését és visszafejteni a programját – a kutatók pontosan ezt tették – de némi munkával szinte bármelyik Audi, Seat, Škoda és VW kinyithatóvá tehető. A probléma az, hogy a Volkswagen csoport az elmúlt huszonegy évben lényegében minden autójában ugyanazt a titkosítási eljárást használta, és az autók többségében ez idő alatt mindössze négy titkosítási kulcsot használtak. A nyitáshoz persze kell egy másik digitális kulcs is, amely járművenként eltérő, de ez a távirányító jeléből szintén megfejthető. Az egész művelethez egy rádiójeleket fogni képes számítógép kell, ami egy alig több mint tízezer forintos Arduino miniszámítógép is lehet, vagy egy közönséges notebook a megfelelő rádiómodullal. Ez a gyakorlatban annyit jelent, hogy ha a rabló 100 méteren belül van, és egyetlen alkalommal elkapja a távirányító jelét, később bármikor kinyithatja az autót úgy, mintha a számítógép lenne a gyári távirányító.

A Volkswagen állítólag már javította a hibát – ma már autónként változik a titkosítás kulcsa, de ezt csak a 7-es Golffal kezdték bevezetni, azaz a korábban bemutatott modellekben még a régi titkosítást használják, ami a fent vázolt módszerrel másodpercek alatt feltörhető. A tudósok persze nem mondták meg, hogy a VW-ekben pontosan hol található a kérdéses, titkosítást végző programrészlet – sőt, azt mondják, az évek során változott is a helye – de állítólag egyetlen ilyen kulcs ismerete is több tízmillió autót tesz sebezhetővé.

A másik eljárás egy régebbi, de széles körben alkalmazott titkosítási eljárás, a HiTag2 feltörését teszi lehetővé. Ezt a kódolást több autógyártó is használta: a Fiat csoport, a PSA Peugeot-Citroën, Ford, a Mitsubishi, a Nissan és az Opel egyes típusaiban is alkalmazták. Az NXP, a HiTag2 protokollt is tartalmazó mikroprocesszor gyártója egy ideje már azt javasolja partnereinek, hogy más, fejlettebb titkosítást alkalmazzanak, de ettől még több millió autó zárrendszere működik eszerint. A HiTag2 feltörése valamivel macerásabb feladat, itt nem elég 100 méteren belül lenni, és egy ajtónyitás rádiójelét elfogni, itt nyolc egymás utáni ajtónyitó jelet kell felvenni, és ez alapján lehet megfejteni a kódolást. Az eljárás a kutatók szerint úgy használható a legegyszerűbben, ha zavarják a kommunikációt a kulcs és az autó között, így a tulajdonos jó eséllyel többször is megnyomja majd a zárógombot. Ugyanakkor egyszerűsíti a helyzetet, hogy a HiTag2 feltöréséhez nem kell előzőleg megfejteni a belső titkosító kódot, mint a VW-ek esetében.

A kutatók persze nem a tolvajokat szeretnék segíteni, inkább arra próbálnak rámutatni, hogy az autógyártók szemlélete nem megfelelő ezen a téren. „Ezeknek a járműveknek nagyon lassú a szoftverfejlesztési ciklusa.” - mondja a csoportot vezető Flavio Garcia. Ráadásul a régebbi járművek ritkán kapnak frissebb szoftvert. Magyarul egy ilyen, akár több százmillió autó biztonságát érintő hiba akár évtizedekig fennállhat anélkül, hogy bárki akár csak megpróbálná orvosolni. „Ijesztő látni, hogy még ma is 1990-es évekből származó biztonsági megoldásokat használnak, akár a legújabb típusokban is.” - mondja a kutatás vezetője, és mi sem fogalmazhatnánk különbül.